Autor: Oscar Raúl Ortega Pacheco

Una de las tecnologías que mayor crecimiento ha tenido en los últimos años es sin duda Internet pues tan sólo en México existen cerca de 27.6 millones de usuarios y seis de cada 10 niños y jóvenes hacen uso de esta tecnología (AMIPCI, 2009). Es posible entender su crecimiento en México y en el mundo a partir de las aplicaciones que tiene esta tecnología en las empresas y gobiernos, pero en especial por el significado que cobra en nuestra vida diaria pues no sólo se convierte en una herramienta que nos permite compartir información o mejorar algunos servicios, es también un medio donde a través de las diferentes herramientas como el correo electrónico, la mensajería instantánea, las redes sociales, entre otras, podemos establecer relaciones sociales basadas en la confianza y aceptación. Siendo esta su principal debilidad para enfrentar los diferentes riesgos que existen en la red, los cuales pueden tener una consecuencia en nuestra persona o en nuestro patrimonio. Es importante aclarar que Internet se ha convertido en parte de nuestra vida cotidiana y no debe analizarse como un mundo aparte, debido a que las acciones que se realizan dentro de Internet tienen una consecuencia en el mundo fuera de línea.

Sin embargo antes de describir los peligros que pueden afectar a los menores en Internet es necesario explicar su comportamiento en línea de acuerdo a su edad (Microsoft, 2004):

- De 2 a 4 años: el comienzo

- De 5 a 6 años: ellos solos

- De 7 a 8 años: crece el interés

- De 9 a 12 años: expertos en línea

- De 13 a 17 años: técnicamente sofisticados

Durante esta etapa, es más que probable que la actividad en línea implique a los padres. Las principales actividades giran alrededor de juegos educativos, dibujos en la computadora, ver fotografías o videos. En general se requiere de la supervisión y apoyo de un mayor.

A partir de esta edad los menores comienzan a explorar la red por sí mismos, aunque aún requieran apoyo de sus padres de familia.

Para este momento los niños ya tienen un mejor dominio de la tecnología y es natural que surja el interés por conocer mayor número de sitios por sí mismos. A esta edad tienen un agudo concepto de la familia. Han empezado a desarrollar un sentido de su propia moral e identidad de género, y normalmente están interesados en las actividades de las personas mayores que forman parte de sus vidas. Tienden a confiar fácilmente y por lo general no cuestionan la autoridad.

Los años de pre adolescencia son un tiempo de cambios rápidos en las vidas de los menores y aunque a esta edad siguen dependiendo de sus familias, desean más independencia. El uso de Internet en este grupo de edad es normalmente para buscar información relacionada con proyectos escolares, aunque los juegos y la comunicación por correo o mensajería instantánea también son muy utilizados. También descargan música, utilizan el correo electrónico y juegan en línea. El método preferido para comunicarse con amigos es la mensajería instantánea.

Es habitual que los adolescentes pasen períodos de baja autoestima, busquen la aprobación de sus ideas y amigos, y sean resistentes a adaptarse a las expectativas de sus padres. Los jóvenes necesitan identidad de grupo e independencia, y tienden a reconciliar sus valores de familia y de sus compañeros. Al final de la adolescencia, maduran y están preparados para interactuar con el mundo a un nivel intelectual. Por lo general, los muchachos son receptivos a nuevas ideas pero carecen de la experiencia de vida para juzgar su validez.

De lo anterior debemos observar que los periodos de depresión y autoestima, la curiosidad, así como el deseo de conocer a nuevas personas pueden poner en riesgo a los menores. En Internet es posible identificar dos grandes grupos de riesgos hacia los menores:

- Internet como un medio para acercarse a los menores.

- Internet como un medio para propiciar conductas negativas.

- Adicción a la pornografía. La pornografía ha existido durante muchos años, sin embargo gracias a la aparición de Internet es más fácil acceder a este tipo de contenidos y aun menor costo, que sumado al uso de videos y audio, puede convertirse de una simple visita por curiosidad o accidente en una adicción que tiene consecuencias iguales a la adicción a otro tipo de sustancias.

- Pornografía infantil. México se ha convertido en el segundo lugar de producción de pornografía infantil y de acuerdo a un estudio reciente de la Fundación Alia2, México ocupa el primer lugar en visitas y descargas a este tipo de sitios en Internet. Desafortunadamente las redes de pornografía infantil no sólo involucran a menores en imágenes y videos, sino también Internet se ha convertido en un medio para fomentar la explotación sexual, donde podemos encontrar servicios turísticos que ofrecen a menores en línea en los principales destinos mexicanos.

- Violencia, hostigamiento e intimidación. Cuando los niños son molestados, humillados, avergonzados, difamados u ocurre cualquier otro tipo de agresión mediante el uso de medios digitales como Internet o mensajes vía SMS hablamos de cyberbullying o ciberacoso u hostigamiento en línea. Es importante aclarar que éste término sólo aplica cuando se trata de acciones entre menores, pues si estas actividades se llevan a cabo con la participación de un adulto, se utiliza el término cyberstalking o cyberharassment. A pesar de no ser una actividad nueva sí es una actividad en rápido crecimiento, la cual puede afectar el desarrollo físico y psicológico de los menores.

En este grupo se identifican aquellas conductas que permiten a un adulto acercarse a los menores para cometer algún tipo de ilícito. Los ciberacosadores o depredadores en línea son el principal peligro, pues aprovechando las distintas herramientas de comunicación (mensajería instantánea, redes sociales, correo electrónico, etcétera.) buscan tener contacto con un menor, el cual puede ser físico o simplemente a través de cámaras web para lograr que el menor se desnude ante la cámara. Al respecto asegura la Policía Federal Preventiva que a un pederasta le toma 15 días tener relaciones sexuales con un menor una vez que lo ha conocido en línea y menos de 15 minutos el lograr desnudarlo.

Este grupo considera el conjunto de actividades que han existido a lo largo del tiempo, pero que en Internet tienen una nueva manera de llevarse a cabo. A continuación se describen algunos riesgos:

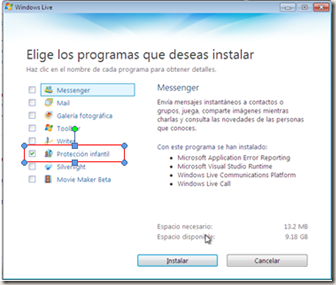

Finalmente, para cada riesgo identificado existe algún tipo de protección, pero en particular la medida más efectiva proviene de la educación y vigilancia que puedan aportar los padres de familia a sus hijos, fomentando la comunicación entre ambas partes y recordando que la prohibición del uso de los sistemas en línea no soluciona los problemas. En general para todos los riesgos relacionados con Internet, el mejor mecanismo de protección es la información pues a partir del conocimiento de la tecnología y sus riesgos se pueden establecer estrategias que permitan protegernos o proteger a nuestros hijos o familia. Así mismo las autoridades han desarrollado mecanismos para la protección de los menores en Internet donde la Secretaría de Seguridad Pública Federal pone a disposición una línea de apoyo y denuncia para este tipo de delitos (089).